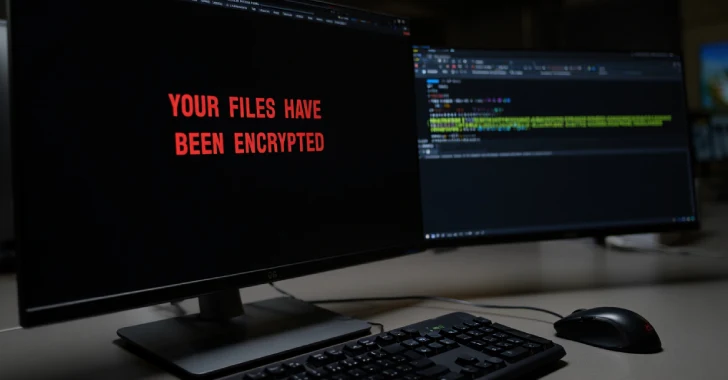

TenPixels – shutterstock.com

Angreifer nutzen seit dem 21. April 2025 eine kritische Zero-Day-Schwachstelle in der Visible Composer-Komponente des SAP NetWeaver Utility Server aus. SAP hat bereits einen Out-of-Band-Repair veröffentlicht, der über das Help-Portal verfügbar ist und laut Softwarehersteller sofort angewendet werden sollte, insbesondere auf Systemen, die direkt mit dem Web verbunden sind.

“Nicht authentifizierte Angreifer können die integrierten Funktionen missbrauchen, um beliebige Dateien auf eine SAP NetWeaver-Instanz hochzuladen, was eine vollständige Distant-Code-Ausführung und eine vollständige Kompromittierung des Programs bedeutet”, sagte Benjamin Harris, CEO des Cybersecurity-Unternehmens WatchTowr, gegenüber CSO. “Dies ist keine theoretische Bedrohung, sondern passiert gerade jetzt. WatchTowr stellt fest, dass Bedrohungsakteure diese Schwachstelle aktiv ausnutzen, um Net-Shell-Hintertüren in ungeschützte Systeme einzuschleusen und sich weiteren Zugang zu verschaffen.”

Die Schwachstelle mit der Bezeichnung CVE-2025-31324 wurde auf der CVSS-Skala mit dem maximalen Schweregrad von 10 bewertet. Kunden sollten den Repair im SAP Sicherheitshinweis 3594142 (Authentifizierung erforderlich) anwenden. Wenn dies nicht sofort möglich sei, sollten Anwender den Zugriff auf die verwundbare Komponente deaktivieren oder verhindern, indem sie die Anweisungen im SAP Hinweis 3596125 befolgen, so die Forscher des auf SAP spezialisierten Sicherheitsunternehmens Onapsis in einem Advisory.

Preliminary Entry Dealer setzt unsichere Net-Shells ein

Die Angriffe auf CVE-2025-31324 wurden am 22. April 2025 von Forschern der Sicherheitsfirma ReliaQuest gemeldet. Die Experten untersuchten Einbrüche, bei denen JSP-Net-Shells auf SAP-Servern installiert wurden. Net-Shells sind Net-Skripte, die als Hintertüren fungieren und es Angreifern ermöglichen, zusätzliche Befehle auszuführen oder zusätzliche Dateien auf Net-Server hochzuladen.

SAP NetWeaver ist der Anwendungsserver und die Laufzeitumgebung, die den meisten SAP-Softwareprodukten sowie den von Kunden erstellten individuellen Geschäftsanwendungen zugrunde liegt. Beim SAP NetWeaver Visible Composer handelt es sich um ein webbasiertes Softwaremodellierungstool, mit dem Benutzer Anwendungen entwerfen und erstellen können, ohne Code zu schreiben. Die gute Nachricht ist, dass der Visible Composer bei SAP-Bereitstellungen nicht standardmäßig aktiviert ist.

Die von ReliaQuest untersuchten Angriffe zielten auf einen Server-Endpunkt namens /developmentserver/metadatauploader ab, der für die Handhabung von Metadaten-Dateien für die Anwendungsentwicklung und -konfiguration in SAP-Anwendungen in der NetWeaver-Umgebung vorgesehen ist. Dieser Endpunkt ist eigentlich für die Übertragung und Verarbeitung von Konfigurationsdateien gedacht. Angreifer scheinen jedoch, einen Weg gefunden zu haben, ihn zu missbrauchen, um Net-Shell-Dateien in das Verzeichnis j2ee/cluster/apps/sap.com/irj/servletjsp/irj/root/ zu schreiben.

Sicherheitslücke ernster als zunächst angenommen

Die ReliaQuest-Experten vermuteten zunächst, dass die Angriffe – die speziell gestaltete POST-Anfragen beinhalteten – eine bisher unbekannte Sicherheitslücke für Distant File Inclusion (RFI) ausnutzen könnten. Im nachhinein stellte sich aber heraus, dass es sich um eine viel ernstere Sicherheitslücke für den uneingeschränkten Dateiupload handelte.

“Das Ziel der Net-Shell struggle klar: Die JSP-Datei sollte dazu verwendet werden, GET-Anfragen zu senden, um beliebige Befehle auszuführen”, so die Forscher. “Diese Net-Shell gab den Angreifern die Möglichkeit, nicht autorisierte Dateien hochzuladen, die Kontrolle über die kompromittierten Systeme zu übernehmen, Code nach Belieben aus der Ferne auszuführen und möglicherweise wise Daten zu stehlen, indem sie sie in öffentlich zugänglichen Verzeichnissen ablegen.”

Die Aktivitäten nach der Kompromittierung umfassten die Bereitstellung zusätzlicher Nutzdaten wie die Malware-Implantate ‘Brute Ratel’ und ‘Heaven’s Gate’. Allerdings vergingen in der Regel Tage zwischen der Set up einer Net-Shell und den Folgeaktivitäten, beobachteten die Safety-Experten. Diese Verzögerung und die unterschiedlichen Nutzlasten ließen die Forscher vermuten, dass die Angriffe das Werk eines anfänglichen Entry Brokers waren, der den Zugang zu kompromittierten Servern an andere Gruppen verkaufte, die dann ihre eigenen Nutzlasten einsetzten.

Hintertüren stehen offen

Die Theorie des Preliminary Entry Dealer wird auch von watchTowr unterstützt, dessen Forscher glauben, dass der Zugang an Ransomware-Banden verkauft wurde beziehungsweise nach wie vor wird. Die schlechte Nachricht: Der Entry Dealer hat offenbar keine Schritte unternommen, um seine Net-Shell mit Authentifizierung zu sichern.

“Der fatale Fehler in ihrem Plan und die Herausforderung, der man sich nun stellen müsse, besteht darin, dass die eingesetzten Hintertüren nicht einschränken, wer die Hintertür nutzen kann. Jetzt, da diese Info öffentlich ist, werden Ransomware-Banden die verwendeten Hintertüren wahrscheinlich selbst entdecken und so den ursprünglichen Entry Brokers umgehen”, so Harris von watchTowr gegenüber CSO.

Erkennung und Behebung

Unternehmen können testen, ob ihre Server verwundbar sind, indem sie überprüfen, ob sie ohne Authentifizierung auf https://[your-sap-server]/developmentserver/metadatauploader zugreifen können. Wenn der Server öffentlich zugänglich ist und auf diese Seite ohne Anmeldeinformationen zugegriffen werden kann, sollten die Protokolle auf Anzeichen einer Ausnutzung überprüft werden. Nach Angaben des SAP-Sicherheitsunternehmens RedRays umfasst dies Folgendes:

- Suche nach nicht autorisierten Zugriffsversuchen auf den Pfad

/developmentserver/metadatauploader - Überprüfung auf unerwartete Datei-Uploads in Webserver-Protokollen

- Suche nach ungewöhnlichen Ausführungsmustern oder verdächtigen Prozessen auf Ihrem SAP-Server

- Überwachung auf nicht autorisierte ausgehende Verbindungen von Ihren SAP-Systemen

Das Unternehmen hat Muster zur Verfügung gestellt, nach denen in den Zugriffsprotokollen des Webservers gesucht werden kann. Anwenderunternehmen wird geraten, den Zugriff auf die Komponente Metadata Uploader einzuschränken, bis Patches eingespielt werden können.

Die Onapsis Analysis Labs haben zudem die V1 eines Scanner-Instruments veröffentlicht, mit dem alle SAP-Kunden ihre Umgebung analysieren können, um festzustellen, ob eines ihrer Systeme für CVE-2025-31324 anfällig ist, und um nach bekannten Net-Shells zu suchen, die derzeit aktiv ausgenutzt werden.

Das Open-Supply-Software wird unter Apache 2.0 Open-Supply-Lizenz veröffentlicht und soll Sicherheits-, Incident-Response- und SAP-Groups weltweit unterstützen. Onapsis gab zudem bekannt, das Software weiter zu aktualisieren, sobald neue Informationen verfügbar sind.